Slik sprenker du ditt eget WEP-nettverk for å finne ut hvor usikkert det egentlig er

Vi forteller kontinuerlig at du bruker WEP til å "sikre" at det trådløse nettverket ditt egentlig er et tåpelig spill, men det gjør folk fortsatt. I dag vil jeg gjerne vise deg nøyaktig hvor usikkert WEP egentlig er, ved å vise deg hvordan du kan knekke et WEP-sikret nettverkspassord på mindre enn 5 minutter.

Vi forteller kontinuerlig at du bruker WEP til å "sikre" at det trådløse nettverket ditt egentlig er et tåpelig spill, men det gjør folk fortsatt. I dag vil jeg gjerne vise deg nøyaktig hvor usikkert WEP egentlig er, ved å vise deg hvordan du kan knekke et WEP-sikret nettverkspassord på mindre enn 5 minutter.

Ansvarsfraskrivelse: Dette er kun for pedagogiske formål for å vise deg hvorfor du bør oppgradere ruteren din på alvor eller endre din trådløse sikkerhet. Å bryte inn i et trådløst nettverk som ikke tilhører deg er en lovbrudd, og vi godtar ikke noe juridisk ansvar hvis du bestemmer deg for å bruke denne opplæringen ondsinnet.

Krav

- Oppstartbar DVD av Backtrack5, en sikkerhetsfokusert Linux live-CD De 50 kule bruksområder for Live CD-er De 50 kule bruksområder for Live CDs Live-CDer er kanskje det mest nyttige verktøyet i noen geeks verktøykasse. Denne live-CD-guiden gir deg mulighet til å skissere mange bruksområder levende CDer eller DVDer kan tilby, fra datagjenoppretting for å forbedre personvernet. Les mer som kommer forhåndsinstallert med alle verktøyene vi trenger.

- Trådløst kort / brikkesett som kan settes inn i skjermmodus. Den beste måten å finne ut om din er kompatibel, er bare å prøve den, ettersom Linux-drivere blir lagt til hele tiden, og i dag er ganske få kort kompatible. Hvis du vil ha garantert kompatibilitet, anbefaler jeg USB Alfa AWUS036H, som er utrolig kraftig og har en ekstern antenneforbindelse.

- WEP-nettverket må være aktivt - det betyr at andre kunder allerede er koblet til og gjør ting på nettverket. Det finnes andre metoder som ikke krever at andre kunder allerede er koblet til, men jeg vil ikke undersøke dem i dag.

Last ned og Boot Up Backtrack

Når du har fått din Backtrack live-CD brent og klar, start den av. Du bør få en skjerm som ligner dette.

Trykk enter for å starte Backtrack oppstartsmenyen, og velg det første alternativet.

Til slutt vil du starte opp i en kommandolinje Linux. Type

startx

å laste inn et grafisk grensesnitt (ikke nødvendig virkelig, men gjør noen av oss føler seg mer komfortable).

Når du har startet opp i det grafiske grensesnittet, åpner du en terminal slik at vi kan begynne. Det er > _ ikonet øverst på skjermen. Ja, vi skal bruke kommandolinjen, men vær ikke bekymret. Jeg kommer til å være her for å holde hånden din gjennom hele prosessen.

Sjekk ditt trådløse kort

Start med å skrive

iwconfig

Dette vil liste alle nettverksgrensesnittene på datamaskinen, så vi leter etter enten a wlan0, ath0, eller wifi0 - som betyr at det er funnet et trådløst kort.

Deretter prøver vi å sette det kortet inn “skjermmodus”. Dette betyr at i stedet for å forsøke å bli med i et enkelt nettverk og ignorere alt annet som ikke er bestemt for seg selv, skal det i stedet registrere alt vi forteller det til - bokstavelig talt å gripe alt det som muligens kan se. Type:

airmon-ng start wlan0

Hvis alt går bra, bør du se noe som sier: skjermmodus aktivert på mon0. Dette betyr at det har klart å bytte enheten til skjermmodus.

La oss nå skanne airwaves for å finne ut mer informasjon om våre Wi-Fi-nettverk. Type:

airodump-ng mon0

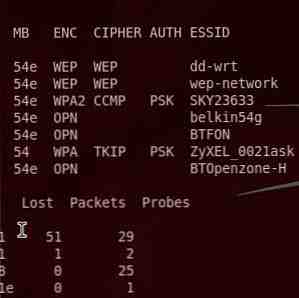

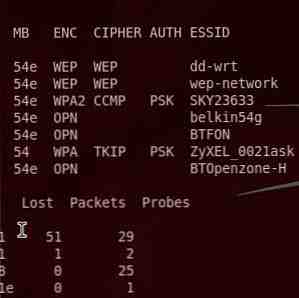

Denne kommandoen skal gi deg en skjerm full av informasjon om hvert enkelt trådløst nettverk og hver klient som er koblet til dem.

Finn ditt WiFi-nettverk på listen, og kopier det lange heksadesimale nummeret fra kolonnen merket BSSID (dette er faktisk den fysiske MAC-adressen til ruteren i spørsmålet). I dette tilfellet heter nettverket mitt wep-nettverk, og jeg kan se fra sikkerhetskolonnen at den er sikret med WEP. Det neste trinnet er å fokusere Wi-Fi-kortet for å bare høre på pakkene knyttet til dette nettverket, og låse det til riktig kanal (sett i CH kolonne) - som standard skanner den faktisk alle kanaler, så du ser bare en liten prosentandel av trafikken du vil ha. Vi kan låse den ved å først kopiere BSSID ned, og deretter trykke CTRL-C for å avslutte den nåværende kommandoen og skrive dette:

airodump-ng -c-w

for eksempel for nettverket med BSSID av 22: 22: 22: 22: 22: 22 på kanal 11, lagring til et filsett som heter “crackme”, Jeg vil skrive dette:

airodump-ng-c 11 -w crackme -bssid 22: 22: 22: 22: 22: 22 mon0

Når du har gjort dette, vises det samme skjermbildet igjen, men denne gangen vil det faktisk være opptak av datapakker til en fil, og det vil bli låst inn i målnettverket ditt (slik at du ikke ser noen uavhengige klienter).

To ting jeg vil at du skal legge merke til her - først er den nederste halvdelen av skjermen som viser tilkoblede klienter. Du må ha minst én person koblet til nettverket for at dette skal fungere. For det andre er kolonnen merket #Data på den øverste halvdelen. Dette er hvor mange nyttige pakker med data vi har fanget så langt. Med noe hell skal det stige - om enn sakte. Jeg forteller deg nå at vi trenger rundt 5000 - 25 000 for å kunne knekke passordet. Ikke bekymre deg hvis det stiger veldig sakte skjønt, denne kommandoen vil med en gang injisere en haug med datapakker til vi har nok.

Åpne en ny terminalfan ved å trykke SHIFT-CTRL-T og skriv inn kommandoen nedenfor, og erstatt hvor det er hensiktsmessig. Klientstasjonadressen vises på airodump-fanen, i den nederste halvdelen der STATION står. Kopier og lim det inn på riktig sted i kommandoen:

aireplay-ng --arpreplay -b-h mon0

For eksempel

aireplay-ng --arpreplay -b 22: 22: 22: 22: 22: 22 -h 33: 33: 33: 33: 33: 33 mon0

Etter omtrent et minutt eller så, bør du begynne å se hvor mange datapakker som er rapportert i airodump-vinduet, øker dramatisk, avhengig av hvor god din tilkobling til nettverket er.

Når antall innsamlede pakker har nådd omtrent 5000, er vi klare til å begynne å sprekke disse pakkene. Åpne enda et nytt konsollvindu, og skriv inn:

aircrack-ng -z-b

Utdatafilenavnet er det du angav tidligere da vi smalret ned airodump-verktøyet til et bestemt nettverk. I mitt eksempel brukte jeg navnet “crackme”. Ikke glem å legge til en “*.lokk” til slutten av ditt valgte filnavn. I mitt tilfelle ville det være:

aircrack-ng -z -b 22: 22: 22: 22: 22: 22 crackme * .cap

Hvis du har nok pakker, vil skjermen fortelle deg nøkkelen innen få sekunder. Hvis ikke, vil det vente til det er nok 5000 pakker å jobbe med, og prøv deretter igjen. Nå kan du lage kaffe. I mitt tilfelle fant den passordet øyeblikkelig med 35.000 pakker - hele prosessen tok ca 3 minutter.

Hvis det gir deg et passord i heksadesimal form, som 34: f2: A3: D4: e4 , så bare ta tegnsettingene ut og skriv inn passordet som en streng med tall og bokstaver, i dette tilfellet 34f2a3d4e4 . Det er det - det er hvor lett det er å hacke et WEP-sikret nettverk.

Konklusjon

Jeg håper du er enig - venner lar ikke venner bruke WEP! Det er egentlig ingen unnskyldning for å bruke WEP i denne dagen og alderen, og hvis ruteren din egentlig ikke støtter noen andre former for sikkerhet, kan du enten kjøpe en ny eller kontakte din ISP raskt for å gi deg en gratis erstatning. Aibek viste deg faktisk hvordan du endrer din trådløse sikkerhet tilbake i 2008 Slik sikrer du din trådløse nettverksforbindelse Slik sikrer du den trådløse nettverksforbindelsen Les mer! Dessverre vil Nintendo DS-enheter bare fungere med WEP-nettverk, så kanskje det er på tide å bytte spillbare spill til iPhone.

Hvis du fortsatt ikke er overbevist, vil neste gang jeg vise deg noen av de utrolige tingene en hacker kan gjøre når de har fått tilgang til nettverket ditt - tenk i tråd med å stjele alle passordene dine, og se alt du surfer på internettet!